中了勒索病毒怎么办(中过勒索病毒的电脑还能用吗)

相信很多从事IT职业的人员或多或少都知道一点勒索病毒,有的甚至遭受过勒索病毒的侵扰。如果遭遇到勒索病毒,结果无非就是1:缴纳巨额钱财-破财消灾2:数据全部放弃-也是一个不小的损失3:找数据恢复公司恢复-成功率很低4:借助查杀工具-和第三点一样成功率很低。无论哪种方法对企业来说都有着很大的损失。(吐槽一下:公司网络安全的时候:IT没啥用,网络出问题的时候IT没啥用)

什么是勒索病毒了?

勒索病毒,是一种新型电脑病毒,主要以邮件、程序木马、网页挂马的形式进行传播。该病毒性质恶劣、危害极大,一旦感染将给用户带来无法估量的损失。这种病毒利用各种加密算法对文件进行加密,被感染者一般无法解密,必须拿到解密的私钥才有可能破解。

wannacry病毒

传播途径

勒索病毒主要通过三种途径传播:漏洞、邮件和广告推广。

通过漏洞发起的攻击占攻击总数的87.7%。由于老旧系统存在大量无法及时修复的漏洞,而政府、企业、学校、医院等局域网机构用户使用较多的恰恰是老旧系统同时因为这些行业数据异常重要,因此也成为病毒攻击的重灾区,病毒可以通过漏洞在局域网中无限传播。勒索病毒利用系统漏洞(如:ms17-010)进行攻击,病毒利用系统漏洞传播。典型例子:wannacry,satan。

通过邮件与广告推广的攻击分别为7.4%、3.9%。虽然这两类传播方式占比较少,但对于有收发邮件、网页浏览需求的企业而言,依旧会受到威胁。攻击者通过给受害者发送钓鱼邮件,通过隐藏邮件附件的后缀名等方式,诱骗收件人下载点击伪装成正常文件的勒索病毒进行攻击,也是勒索病毒主要的传播方式之一。典型例子:GandCrab。

此外,对于某些特别依赖U盘、记录仪办公的局域网机构用户来说,外设则成为勒索病毒攻击的特殊途径。

攻击对象

勒索病毒一般分两种攻击对象一部分针对企业用户,一部分针对所有用户。

处置流程

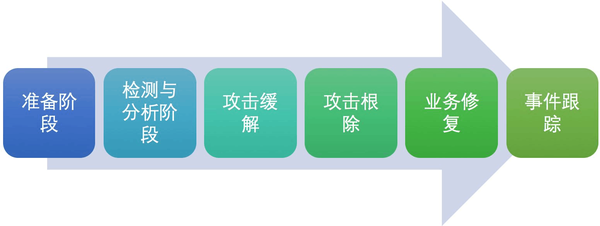

PDCERF模型

这个就是应急响应中非常有效的PDCERF模型,用来描绘应急响应是非常科学的。

P(pregare 准备)、D(detection 检测)、C(containment 抑制)、E(eradication 根除)、 R(recovery恢复和跟踪)、F(follow-up 跟踪)。

展开讲一下PDCERF:

P准备阶段:将 PDCERF 中可能会使用到的工具、知识、技能进行提前准备,为后面的流程节约时间。

D检测阶段:目的是确认入侵事件是否发生。常见的漏洞通过分析日志即可,而病毒需要进行进一步的分析。病毒本身必然有网络行为,内存必然有其二进制代码,它要么是单独的进程模块,要么是进程的dll/so模块,通常,为了保活,它极可能还有自己的启动项、网络心跳包。

C抑制阶段:目的是控制事件影响范围,避免黑客在内网中进一步扩大攻击面。

E根除阶段:目的是避免黑客再度侵入。

R恢复阶段:目的是恢复业务的连续性。

F跟踪总结阶段:目的是思考安全事件的根本原因,优化安全策略.

以上,一家之言,欢迎指教