dns劫持如何解决(dns被劫持了怎么处理)

DNS劫持

DNS劫持又称域名劫持,是指在劫持的网络范围内拦截域名解析的请求,分析请求的域名,把审查范围以外的请求放行,否则返回假的IP地址或者什么都不做使请求失去响应,其效果就是对特定的网络不能反应或访问的是假网址。

DNS(域名劫持)是把网络地址(域名,以一个字符串的形式)对应到真实的计算机能够识别的网络地址(IP地址),以便计算机能够进一步通信,传递网址和内容等。由于域名劫持往往只能在特定的被劫持的网络范围内进行,所以在此范围外的域名服务器(DNS)能够返回正常的IP地址,高级用户可以在网络设置把DNS指向这些正常的域名服务器以实现对网址的正常访问。所以域名劫持通常相伴的措施——封锁正常DNS的IP。

如果知道该域名的真实IP地址,则可以直接用此IP代替域名后进行访问。比如访问百度域名,可以把访问改为202.108.22.5,从而绕开域名劫持 。

应对方法:

DNS劫持(DNS钓鱼攻击)十分凶猛且不容易被用户感知,曾导致巴西最大银行巴西银行近1%客户受到攻击而导致账户被盗。此次由国内领先的DNS服务商114DNS率先发现的DNS劫持攻击,黑客利用宽带路由器的缺陷对用户DNS进行篡改——用户只要浏览一下黑客所掌控的WEB页面,其宽带路由器的DNS就会被黑客篡改,因为该WEB页面没有特别的恶意代码,所以可以成功躲过安全软件检测,导致大量用户被DNS钓鱼诈骗。

由于一些未知原因,在极少数情况下自动修复不成功,建议您手动修改。同时,为了避免再次被攻击,即使修复成功,用户也可按照腾讯电脑管家提示的方法修改路由器的登录用户名和密码。下面以用户常用的TP-link路由器为例来说明修改方法(其他品牌路由器与该方法类似)。

1.手动修改路由器设置

在地址栏中输入:http://192.168.1.1 (如果页面不能显示可尝试输入:http://192.168.0.1

填写您路由器的用户名和密码,点击“确定”

在“DHCP服务器—DHCP”服务中,填写主DNS服务器为更可靠的114.114.114.114地址,备用DNS服务器为8.8.8.8,点击保存即可。

2.修改路由器密码

1.在地址栏中输入:http://192.168.1.1 (如果页面不能显示可尝试输入:http://192.168.0.1)

2. 填写您路由器的用户名和密码,路由器初始用户名为admin,密码也是admin,如果您修改过,则填写修改后的用户名和密码,点击“确定”

3.填写正确后,会进入路由器密码修改页面,在系统工具——修改登录口令页面即可完成修改(原用户名和口令和2中填写的一致)

3.预防DNS劫持

其实,DNS劫持并不是什么新鲜事物,也并非无法预防,百度被黑事件的发生再次揭示了全球DNS体系的脆弱性,并说明互联网厂商如果仅有针对自身信息系统的安全预案,就不足以快速应对全面而复杂的威胁。因此,互联网公司应采取以下措施:

1、互联网公司准备两个以上的域名,一旦黑客进行DNS攻击,用户还可以访问另一个域名。

2、互联网应该对应急预案进行进一步修正,强化对域名服务商的协调流程。

3、域名注册商和代理机构特定时期可能成为集中攻击目标,需要加以防范。

4、国内有关机构之间应该快速建立与境外有关机构的协调和沟通,协助国内企业实现对此事件的快速及时的处理。

DNS劫持变种:

上周百度搜索上线了一个非常重要的策略,如果发现有网站被植入恶意篡改用户路由DNS的代码时,就会拦截页面,打出提示!据安全联盟的统计发现过万的网站被黑,植入了路由DNS劫持代码,这个数量非常之大。

过去一段时间,知道创宇安全研究团队就捕获了至少5个变种。这类攻击的模式一般是:

攻击者黑下一批网站;

攻击者往这批网站里植入路由DNS劫持代码(各种变形);

攻击者传播或坐等目标用户访问这批网站;

用户访问这些网站后,浏览器就会执行“路由DNS劫持代码”;

用户的家庭/公司路由器如果存在漏洞就会中招;

用户上网流量被“假DNS服务器”劫持,并出现奇怪的广告等现象;

缺点

它不是很稳定,在某些网络速度快的地方,真实的IP地址返回得比窃持软件提供的假地址要快,因为监测和返回这么巨大的数据流量也是要花费一定时间的。

在网上查询域名的正确IP非常容易。一个是利用海外的一些在线IP地址查询服务,可以查找到网站的真实IP地址。在Google上搜索"nslookup",会找到更多类似的服务。

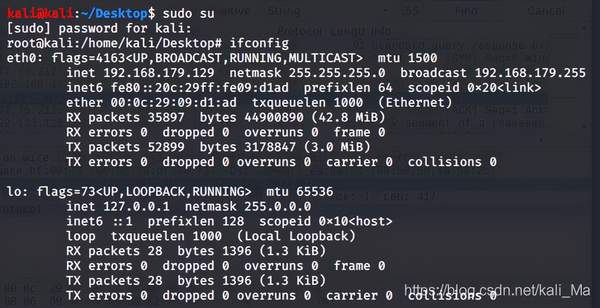

攻击机:Kali Linux IP地址:192.168.179.129

靶机:Windows 7 IP地址:192.168.179.130

工具:ettercap

网络模式设置

首先要保证攻击机和靶机处在同一局域网下,这里我们只需要把两台虚拟机的网络模式设置为相同的即可,我这里的网络模式设置为NAT模式,如下图所示。

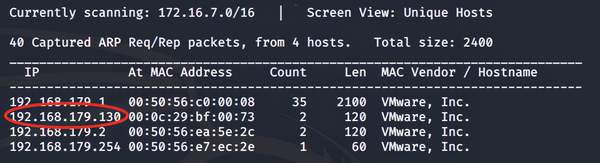

地址扫描

现在我们知道了两台机器处于同一局域网下,但是我们并不知道靶机的IP地址,所以我们需要利用netdiscover工具对同一网段下的存货主机进行探测。

首先我们查看一下Kali攻击机的IP地址,如下图所示:

然后我们利用netdiscover工具进行地址扫描,命令如下:

netdiscover

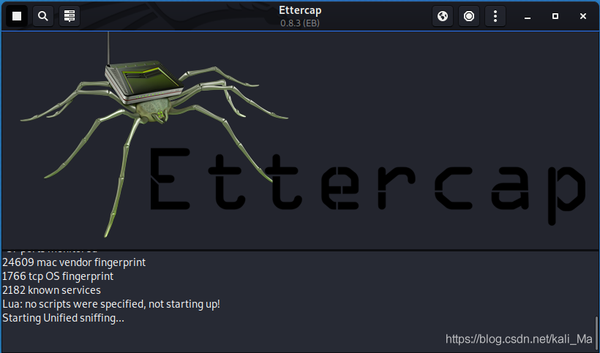

发起攻击

在成功拿到了靶机的ip地址后,我们利用ettercap工具开始对靶机发起攻击。

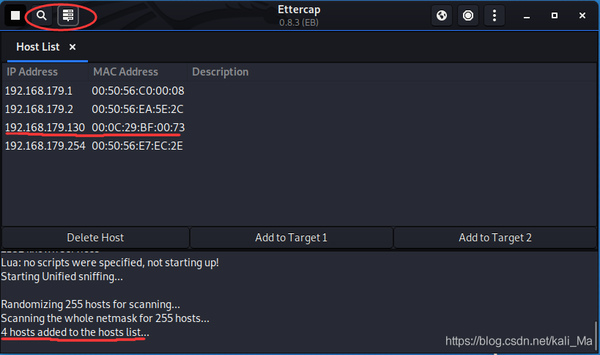

扫描主机

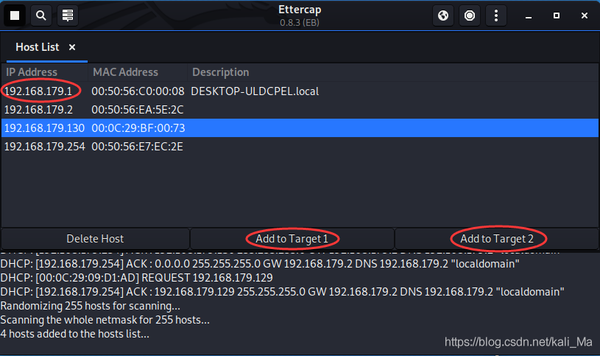

打开errercap工具之后,点击左上角的扫描按钮,开始扫描局域网内的主机。然后点击“Hosts List”按钮,显示扫描结果。如下图所示,共扫描到了四台主机,其中192.168.179.130是目标靶机的IP地址。

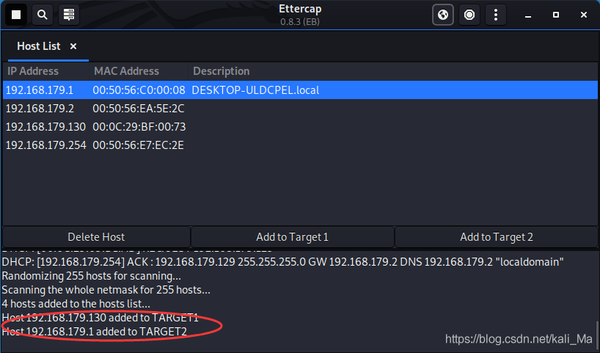

添加目标

之后,将目标靶机的ip地址设置为target 1,将网关设置为target 2。如下图所示:

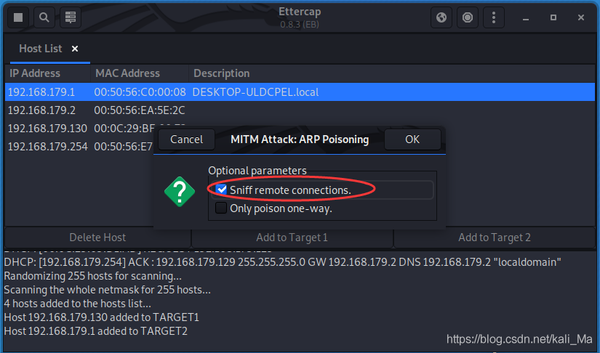

设置监听

然后打开右上角的mitm菜单,选择ARP Posioning,并勾选Sniff remote connections,设置为监听模式。如下图所示:

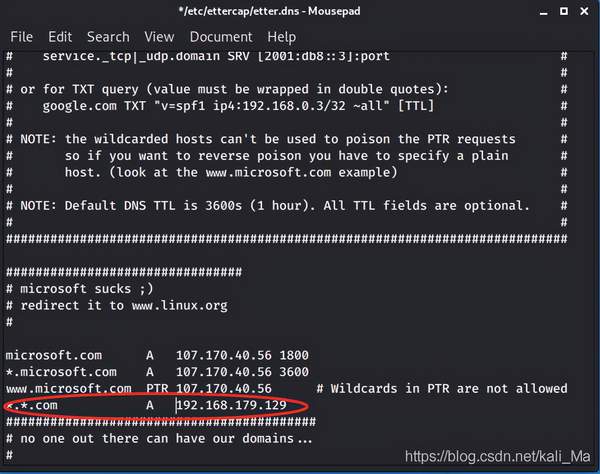

添加DNS记录

这时,我们需要设置将目标访问的网址如何解析,这需要我们更改ettercap工具的配置文件,在/etc/ettercap/ 目录下的etter.dns文件,添加 ..com A 192.168.179.129 这条记录,,保存即可意思是只要目标靶机访问.com结尾的网站,就会被解析到192.168.179.129这个ip地址当中去。

发起攻击

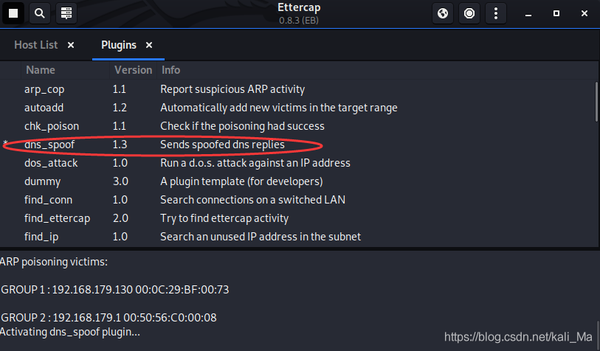

之后在菜单中选择Plugins->Manage Plugins,勾选上dns_spoof,然后开始攻击。

攻击成功

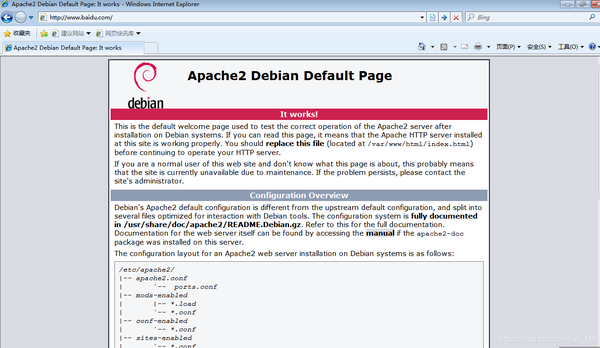

攻击成功后,我们访问百度,可以看到浏览器跳转到了其他的页面。

最后,为了回馈读者,我整理了网络安全的全套视频、工具包、书籍、应急笔记等资料,都放在了我的个人文档,需要的关注我,回复“”资料“”领取网络安全资料

最后,感谢大家的关注和阅读!!