服务器被勒索病毒攻击怎么办(服务器被入侵了怎么办)

2017年4.14日晚上,国外影子中间人组织(也称为方程式组织),Shadow Brokers黑客组织公开此次windows 众多安全漏洞,包括windows 2003 windows2008 windows2012系统的服务器,都存在着被黑客入侵攻击的风险,这个exploit属于高危漏洞,危害严重性高,覆盖范围广。

我们Sine安全公司,第一时间组建SINE安全应急小组,由多名安全工程师,对公开的漏洞进行代码分析,以及漏洞测试,安全渗透测试,对各个windows 2003 2008 2012系统进行全方面的渗透测试发现,很多服务器都可以入侵成功,并拿到SHELL权限,目前来说微软并没有发布漏洞补丁,许多windows系统已经停止了更新维护。

针对于此次安全漏洞,我们SINESAFE制定了漏洞修复补丁,对众多老客户的windows服务器进行了漏洞修复,以及整体的服务器安全检测,网站安全检测,渗透测试,安全一切正常。

针对目前这个漏洞,涉及的是开放了3389远程端口,以及RDP服务的服务器,但是大多数服务器都是默认开放了这些服务端口,基本上都会被入侵攻击。

针对于那些没有修复漏洞补丁的,暂时的解决办法是:

1. 将IIS6.0 升级到高版本,或者换其他的web环境。

2. 关闭3389远程端口,使用其他远程软件进行替代,teamviewer,或者radmin.

3.如果是阿里云服务器,尽可能的在后台进行安全设置,限制远程端口的访问IP,添加允许的IP登录,或者是需要登录的时候放开安全策略。

此次服务器漏洞模块详情:

EARLYSHOVEL RedHat 7.0 - 7.1 Sendmail 8.11.x漏洞利用EARLYSHOVEL RedHat 7.0 - 7.1 Sendmail 8.11.x漏洞利用

在Solaris 6,7,8,9和10(可能较新的)SPARC和x86中,EBBISLAND(EBBSHAVE)通过RPC XDR溢出。

ECHOWRECKER 远程Samba 3.0.x Linux漏洞利用。

EASYBEE MDaemon电子邮件服务器漏洞

EASYFUN EasyFun 2.2.0 利用WDaemon / IIS MDaemon / WorldClient pre 9.5.6

EASYPI IBM Lotus Notes的一个漏洞,被检测为Stuxnet漏洞

EWOKFRENZY 也是IBM Lotus Domino 6.5.4和7.0.2的漏洞

EXPLODINGCAN 是一个创建远程后门的IIS 6.0漏洞利用(WEBDAC)

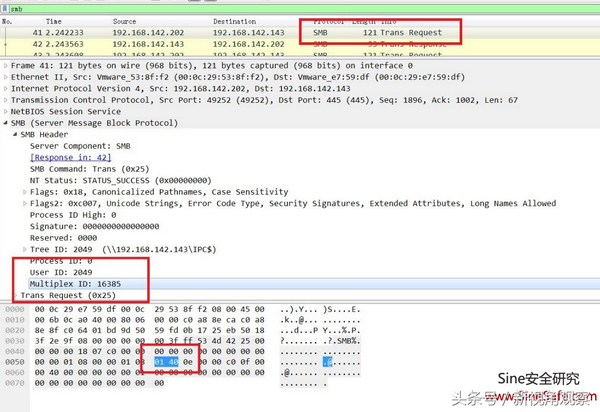

ETERNALROMANCE 针对windows TCP端口445的SMB1漏洞,系统包括XP,2003,Vista,7,Windows 8,2008,2008 R2,并提供SYSTEM权限shell(MS17-010)

EDUCATEDSCHOLAR SMB服务漏洞(MS09-050)

EMERALDTHREAD Windows XP和Windows 2003(MS10-061)的SMB漏洞

EMPHASISMINE IBM Lotus Domino 6.6.4至8.5.2的远程IMAP漏洞

ENGLISHMANSDENTIST 设置Outlook Exchange WebAccess规则以触发客户端的可执行代码向其他用户发送电子邮件

EPICHERO Avaya Call Server的漏洞利用(RCE)

ERRATICGOPHER 针对Windows XP和Windows 2003的SMBv1漏洞

ETERNALSYNERGY 针对Windows 8和Windows 2012 SP0(MS17-010)的SMBv3远程代码执行缺陷

ETERNALBLUE Windows 7 SP1(MS17-010)的SMBv2漏洞利用

ETERNALCHAMPION SMBv1漏洞

ESKIMOROLL 针对windows 2000,windows 2003,windows 2008和windows2008 R2域控制器的Kerberos漏洞利用

ESTEEMAUDIT Windows Server 2003的RDP漏洞利用和后门程序

ECLIPSEDWING Windows Server 2008及更高版本(MS08-067)中服务器服务的RCE漏洞利用

ETRE IMail 8.10至8.22的漏洞

ETCETERABLUE IMail 7.04至8.05的漏洞

FUZZBUNCH 一个类似于MetaSploit的漏洞利用框架

EXPIREDPAYCHECK IIS6.0 漏洞利用